नई दिल्ली | सॉफ्टवेयर सप्लाई-चेन हमलों और असुरक्षित कोडिंग प्रथाओं के बढ़ते मामलों के बीच, Bandit नामक एक ओपन-सोर्स सिक्योरिटी एनालिसिस टूल डेवलपर्स और साइबर सुरक्षा टीमों के बीच तेजी से लोकप्रिय हो रहा है। यह टूल Python सोर्स कोड में मौजूद सुरक्षा कमजोरियों की पहचान विकास के शुरुआती चरण में ही करने में सक्षम है।

आधुनिक सॉफ्टवेयर डेवलपमेंट वर्कफ्लो के अनुरूप डिजाइन किया गया Bandit, Python कोडबेस को स्कैन कर अक्सर नजरअंदाज हो जाने वाली सुरक्षा खामियों को चिन्हित करता है, जिससे एप्लिकेशन के प्रोडक्शन में जाने से पहले ही सुधार संभव हो पाता है। खासतौर पर वे संगठन इसे तेजी से अपना रहे हैं जो पहले से ऑटोमेटेड लिंटिंग, टेस्टिंग और कंटीन्यूअस इंटीग्रेशन (CI) पाइपलाइन का उपयोग करते हैं।

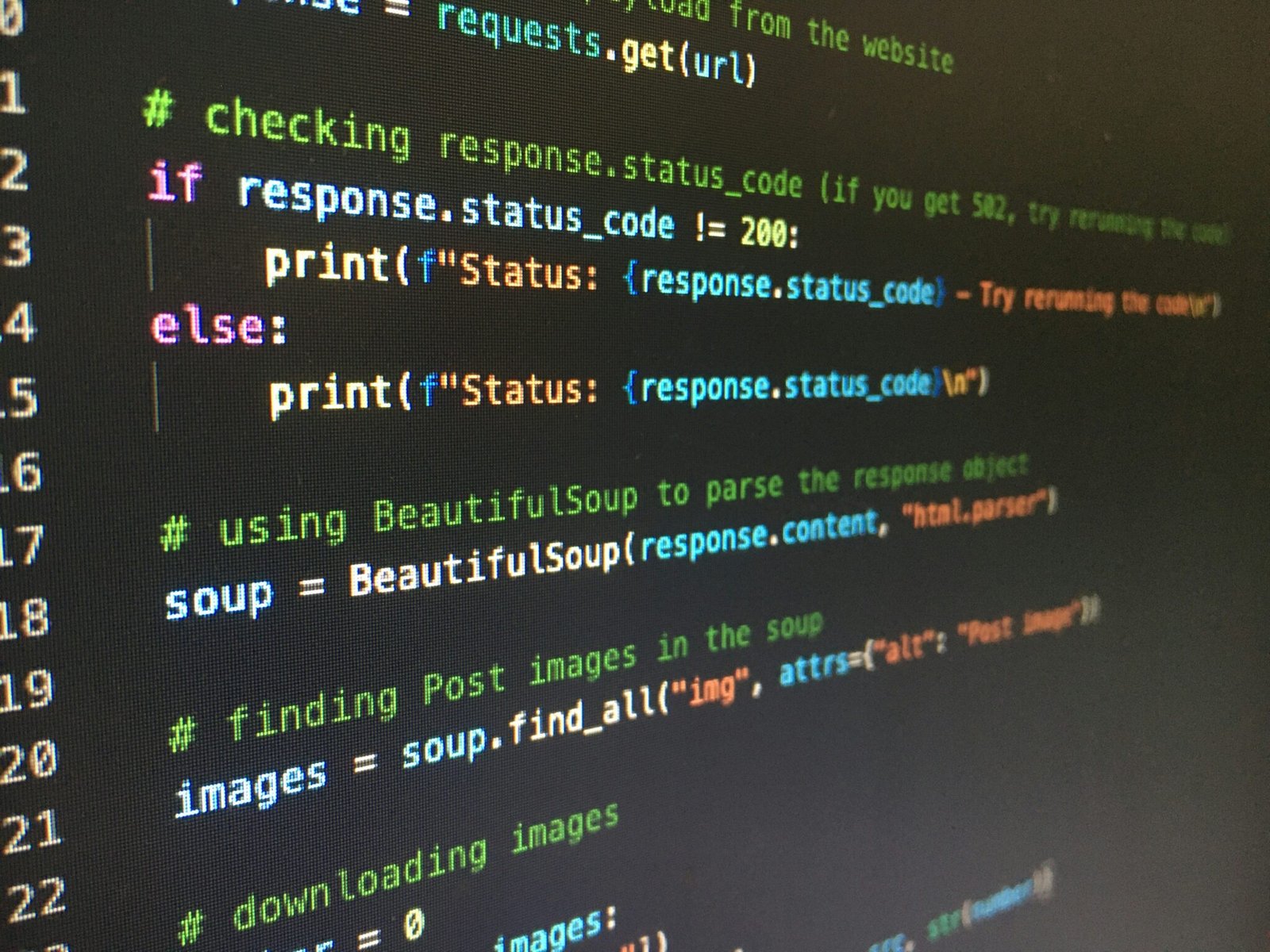

Bandit, Python कोड की संरचना और सिंटैक्स का विश्लेषण करता है और उसे सुरक्षा-केंद्रित नियमों के एक तय सेट से मिलान करता है। किसी संभावित असुरक्षित पैटर्न के मिलने पर यह टूल संबंधित कोड की सटीक लाइन के साथ विस्तृत जानकारी देता है, जिससे डेवलपर्स जोखिम का आकलन कर आवश्यक सुधार तय कर सकें।

डायनामिक टेस्टिंग टूल्स के विपरीत, जिन्हें रनिंग एप्लिकेशन की आवश्यकता होती है, Bandit पूरी तरह स्टैटिक कोड एनालिसिस पर आधारित है। यही कारण है कि यह सॉफ्टवेयर डेवलपमेंट लाइफ-साइकल के शुरुआती चरणों में जोखिम पहचानने में विशेष रूप से प्रभावी माना जाता है।

वास्तविक दुनिया की सुरक्षा चुनौतियों पर फोकस

Bandit उन कमजोरियों पर केंद्रित है जिन्हें Python सोर्स फाइल्स में विश्वसनीय रूप से पहचाना जा सकता है और जो अक्सर सुरक्षा ऑडिट व घटना जांच के दौरान सामने आती हैं। इनमें eval जैसे फंक्शनों का असुरक्षित उपयोग, कमजोर या पुराने क्रिप्टोग्राफिक तरीके, हार्ड-कोडेड पासवर्ड या क्रेडेंशियल्स, और टेम्पररी फाइल्स का असुरक्षित प्रबंधन शामिल है।

Bandit द्वारा चिन्हित हर समस्या को दो मानकों — Severity (गंभीरता) और Confidence (विश्वसनीयता) — के आधार पर वर्गीकृत किया जाता है। Severity संभावित नुकसान को दर्शाती है, जबकि Confidence यह बताती है कि चिन्हित पैटर्न वास्तव में सुरक्षा जोखिम होने की कितनी संभावना रखता है। इन दोनों संकेतकों से टीमें उच्च जोखिम और उच्च विश्वसनीयता वाली समस्याओं को प्राथमिकता दे पाती हैं।

दैनिक डेवलपमेंट में आसान एकीकरण

अधिकांश टीमें Bandit का उपयोग कमांड लाइन के जरिए करती हैं, जहां पूरे प्रोजेक्ट डायरेक्टरी में रिकर्सिव स्कैन चलाया जाता है। यह टूल स्टैंडर्ड इनपुट से कोड पढ़ने की सुविधा भी देता है, जिससे इसे स्क्रिप्टिंग, ऑटोमेशन और जटिल बिल्ड एनवायरनमेंट्स में आसानी से जोड़ा जा सकता है।

कॉन्फ़िगरेशन आमतौर पर कोडबेस के साथ ही रखी जाती है, जिससे टीमें स्कैन पाथ, सक्रिय चेक्स और एक्सक्लूज़न तय कर सकती हैं। कई प्रोजेक्ट्स Bandit की सेटिंग्स को pyproject.toml में शामिल करते हैं, ताकि सुरक्षा जांच अन्य डेवलपमेंट टूल्स के साथ तालमेल में रहे।

Certified Cyber Crime Investigator Course Launched by Centre for Police Technology

डेवलपर्स को इनलाइन कमेंट्स के जरिए कुछ फाइंडिंग्स को सप्रेस करने की सुविधा भी मिलती है। यह विकल्प आमतौर पर स्वीकार्य जोखिमों या ज्ञात फॉल्स पॉजिटिव्स को दर्ज करने के लिए उपयोग किया जाता है, जिनकी समीक्षा बाद में सुरक्षा ऑडिट या कोड रिव्यू के दौरान की जाती है।

समय के साथ फाइंडिंग्स का प्रबंधन

लंबे समय से चल रहे या लेगेसी कोडबेस के लिए Bandit बेसलाइन रिपोर्ट्स का समर्थन करता है, जिसमें किसी एक समय पर मौजूद सभी समस्याएं दर्ज हो जाती हैं। इससे टूल को लागू करते समय पुरानी समस्याओं का बोझ नहीं बढ़ता और नई सुरक्षा खामियां स्पष्ट रूप से सामने आती रहती हैं।

कई संगठन Severity और Confidence के आधार पर थ्रेशहोल्ड तय करते हैं, जिससे यह निर्धारित होता है कि कौन-सी समस्या बिल्ड फेल करेगी और कौन-सी केवल चेतावनी के रूप में दर्ज होगी। इससे सुरक्षा और डेवलपमेंट गति के बीच संतुलन बना रहता है।

मजबूत कम्युनिटी सपोर्ट वाला स्थिर प्रोजेक्ट

Bandit का रखरखाव PyCQA (Python Code Quality Authority) समुदाय द्वारा किया जाता है और यह वर्षों से Python सुरक्षा इकोसिस्टम का हिस्सा रहा है। हालिया अपडेट्स मुख्य रूप से कम्पैटिबिलिटी सुधार और नियमों के रखरखाव पर केंद्रित रहे हैं, जिससे यह एक स्थिर और भरोसेमंद टूल के रूप में स्थापित हुआ है।

GitHub पर मुफ्त उपलब्ध Bandit उन टीमों के लिए अहम संसाधन बना हुआ है जो बिना अतिरिक्त ऑपरेशनल बोझ के अपने डेवलपमेंट प्रोसेस में सुरक्षा को शामिल करना चाहती हैं।

जैसे-जैसे संगठन DevSecOps मॉडल की ओर बढ़ रहे हैं, Bandit जैसे टूल इस बात को रेखांकित करते हैं कि सुरक्षित सॉफ्टवेयर की शुरुआत कोड लिखने के स्तर से ही होनी चाहिए, न कि तैनाती के बाद।